Sistem operasi jaringan merupakan sebuah jenis sistem operasi yang ditujukan untuk menangani jaringan yang didesain terutama untuk mendukung printer sharing, common file system dan database sharing, application sharing dan kemampuan untuk me-manage suatu network name directory, system keamanan, dan pengawasan segala aspek jaringan.

Sistem operasi jaringan atau sistem operasi komputer yang dipakai sebagai server dalam jaringan komputer hampir mirip dengan sistem operasi komputer stand alone, bedanya hanya pada sistem operasi jaringan, salah satu komputer harus bertindak sebagai server bagi komputer lainnya. Sistem operasi dalam jaringan disamping berfungsi untuk mengelola sumber daya dirinya sendiri juga untuk mengelola sumber daya komputer lain yang tergabung dalam jaringan.

Perangkat lunak dalam sebuah jaringan komputer terdiri dari dua perangkatutama, yaitu:

• Perangkat lunak sistem operasi jaringan.

• Sistem aplikasi yang digunakan untuk bekerja

Sistem operasi komputer telah mengalami perkembangan yang sangat pesat baik untuk keperluan stand alone maupun jaringan. Ada banyak sistem operasi komputer yang dapat digunakan dalam sebuah komputer baik stand alone maupun jaringan diantaranya adalah

- Microsoft Windows Series (Win 3.1, Win 9x, Win ME, Win 2000, Win XP, Win NT, Win Vista)

- Unix

- San Solaris

- Linux Series (Redhat, Debian, SUSE, Mandrake, Knoppix)

- Mac, dan lain sebagainya.

Masing-masing sistem operasi memiliki kelebihan dan kekurangan sehingga diperlukan analisis dalam memilih sistem operasi mana yang sesuai dengan kebutuhan.

Beberapa kategori yang sebagai prasyarat untuk memilih Network Operating System (NOS) yang sesuai kebutuhan sebagai berikut :

a. Architecture

Perusahaan-perusahaan yang memiliki beban kerja yang dinamis perlu memperhatikan arsitektur NOS

b. Scalability

Beberapa hal pertimbangan pemilihan NOS untuk mendukung skala usaha yang menggunakan NOS

c. Availability dan Reliability

Memiliki fitur file locking, mendukung RAID (Redudant Arrays of Inexpensive Disk), berbagai tipe dari pengalihan kegagalan pada klien (client failover) ketika suatu server mengalami kegagalan dan mendukung konfigurasi fault-tolerant hardware. ini semua merupakan hal yang penting untuk perusahaan yang mengandalkan jaringan sebagai bagian kritis dari operasi bisnis harian mereka.

d. Clients supported

Kebanyakan perusahaan memiliki berbagai macam operating sistem di setiap dekstopnya diantaranya: DOS, DOS/Windows, Windows for Workgroup, Windows 95/98, Windows NT Workstation, Macintosh, OS/2 dan Unix serta peralatan-peralatan seperti terminal X-Windows, terminal character cell(teller terminal, point of sale devices dll). Suatu NOS harus dapat mendukung semua hal di atas.

e. Network Printing

Printing merupakan salah satu dari fungsi-fungsi utama dari NOS. Perusahaan harus dapat mengetahui jawaban dari beberapa hal berikut dalam memilih NOS :

Berapa jumlah printer yang mampu didukung setiap server

Printer banyak Dapat dikendalikan oleh satu antrian print

Dapatkah banyak antrian print mengendalikan satu printer

Dapatkah NOS membangkitkan sinyal alarm ke operator jika timbul masalah ketika mencetak

Dapatkah NOS memberitahu pemakai apabila tugas pencetakan telah selesai

Dapatkah fungsi pencetakan di-manage dari jauh

f. Network Media

Berbagai tipe media jaringan telah banyak digunakan dalam perusahaan seperti media Ethernet, Token Ring, asynchronous dan synchronous telephone lines, Packet Switched Data Networks(PSDN) seperti X.25, fiber optic dan Integrated Services Digital Network (ISDN). Tanpa kemampuan dukungan terhadap semua hal di atas maka sangat sukar bagi suatu perusahaan untuk membangun infrastuktur jaringan yang paling optimal untuk kebutuhan jaringannya.

g. Network Protocols

Pemilihan NOS harus mempertimbangkan kompatibilitas antara protocol jaringan yang digunakan dengan NOS yang meliputi 3270 dan asynchronous terminal emulation, AppleTalk filing protocol (AFP), TCP/IP, Telnet, Simple Mail Transfer Protocol (SMTP), Simple Network Management Protocol (SNMP), SNA, SNA LU6.2, SNA Advanced Program-to-Program Communication (APPC), File Transfer Protocol (FTP), Internetwork Packet Exchange/Sequenced Packet Exchange (IPX/SPX), NetWare file services, NetWare print services, NetBIOS, dan NetBEUI. Kategori ini juga mempertimbangkan apakah akses client ke server melalui suatu saluran asynchronous, PSDN, Internet atau ISDN.

h. Network Services

Kategori ini untuk mengevaluasi platform NOS untuk menentukan apakah NOS tersebut menyediakan fungsi-fungsi yang diperlukan untuk directory services yang mengijinkan user mengakses layanan jaringan tanpa perlu mengetahui alamat jaringan, layanan keamanan yang mengontrol akses ke fungsi-fungsi directory management dan menentukan apakah NOS mendukung tool-tool dan layanan-layanan yang sudah dispesifikasikan oleh Dekstop Management Task Force (DMTF).

i. Server Management

Memastikan ketersediaan tool untuk me-manage platform NOS, termasuk audit trail functions, file management, user account management, error reporting, dan server performance reporting. Perusahaan memerlukan informasi ini untuk peng-administrasian NOS platform.

j. Security

Mengevaluasi kesesuaian standar platform NOS, dukungan terhadap access control list, disk quotas, automatic discovery dan management dari penyusup, dukungan terhadap callback modem, dukungan terhadap security management system seperti Kerberos, dan apakah encryption services tersedia.

k. Functionality/Utility

Proses konsolidasi server-server fungsi tunggal ke dalam server-server multi fungsi harus mengevaluasi insfrastruktur platform NOS. Suatu operating system fungsi tunggal dapat menyediakan kinerja yang lebih tinggi untuk layanan file dan print namun memerlukan dukungan operating system lain untuk sebagai platform layanan aplikasi. Suatu general purpose operating system dapat mendukung mutlifunctions server sehingga dapat mengurangi management dan biaya sistem.

l. Application development tools

NOS platform harus dapat mendukung layanan aplikasi sebaik dukungan terhadap layanan file dan print. Kategori ini meninjau ketersediaan dari third generation language (3GLs), fourth generation language (4GLs), object oriented development tools dan tool untuk team programming di setiap NOS paltform.

m. Data access

NOS platform harus dapat mendukung aplikasi-aplikasi yang lebih kompleks sehingga harus juga mendukung file access methode dan indexed file access method. Kategori ini mengevaluasi dukungan NOS platform untuk file services.

n. Database support

Software database biasanya merupakan bagian dari infrastuktur distributed applications. Kategori ini mengevaluasi software database yang tersedia pada setiap NOS platform.

o. Applications

Kategori ini untuk mengevaluasi layanan aplikasi apa saja yang tersedia pada setiap NOS platform seperti mail client, mail server, word proccessing client, spreadsheet

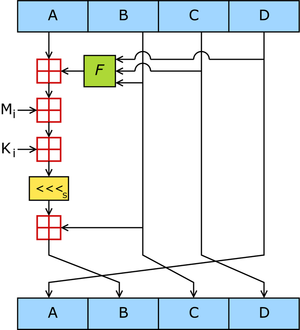

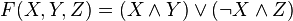

menunjukkan operasi logikan XOR, AND, OR dan NOT.

menunjukkan operasi logikan XOR, AND, OR dan NOT.